Berdasarkan laporan ManageEngine 2025, sepanjang semester pertama 2024 tercatat 2,49 miliar serangan siber di Indonesia – angka yang melonjak drastis dari 347 juta pada periode yang sama tahun sebelumnya. Artinya, ada rata-rata 13,7 juta serangan per hari, atau 158 serangan per detik.

Kebocoran data cloud bukan lagi ancaman teoritis. Menurut data Otoritas Jasa Keuangan (OJK) yang disampaikan pada Risk and Governance Summit 2024, selama empat tahun terakhir sebanyak 94,22 juta data penduduk Indonesia telah dilaporkan bocor, menempatkan Indonesia dalam 10 negara dengan kebocoran data terbesar di dunia.

Bagi perusahaan yang mengandalkan cloud computing untuk operasional bisnis, ancaman ini sangat nyata. Salah satu insiden terbesar adalah kasus Pusat Data Nasional (PDN) yang melumpuhkan 282 instansi pemerintah mulai dari kementerian, lembaga, hingga pemerintah daerah. Artikel ini akan membahas 5 cara ampuh yang dapat Anda terapkan untuk mencegah kebocoran data cloud perusahaan Anda.

Mengapa Keamanan Cloud Perusahaan Sangat Krusial di 2026?

CrowdStrike, perusahaan yang bekerja khusus di bidang cybersecurity, menemukan terjadi kenaikan frekuensi serangan terhadap infrastruktur cloud hingga 110% sepanjang 2023-2024. Pertumbuhan serangan ini didorong oleh dua faktor utama: keamanan infrastruktur yang tidak memadai dan sumber daya manusia yang kurang berpengalaman.

Dampak Finansial yang Mengkhawatirkan:

Survei dari Cybersecurity Ventures memperkirakan bahwa pada tahun 2025, biaya serangan siber akan mencapai $10,5 triliun per tahun, sehingga investasi dalam keamanan cloud menjadi sangat penting.

Konteks Indonesia:

Berdasarkan riset Surfshark, Indonesia merupakan negara dengan kasus kebocoran data terbesar ke-8 di dunia selama periode Januari 2020-Januari 2024, dengan estimasi 94,22 juta akun yang mengalami kebocoran data.

Dengan proyeksi pasar cloud nasional yang diperkirakan tumbuh dari USD2,07 miliar pada 2024 menjadi USD2,49 miliar pada 2025, dan terus meningkat lebih dari 20% per tahun hingga 2029, kebutuhan akan keamanan cloud yang ketat semakin mendesak.

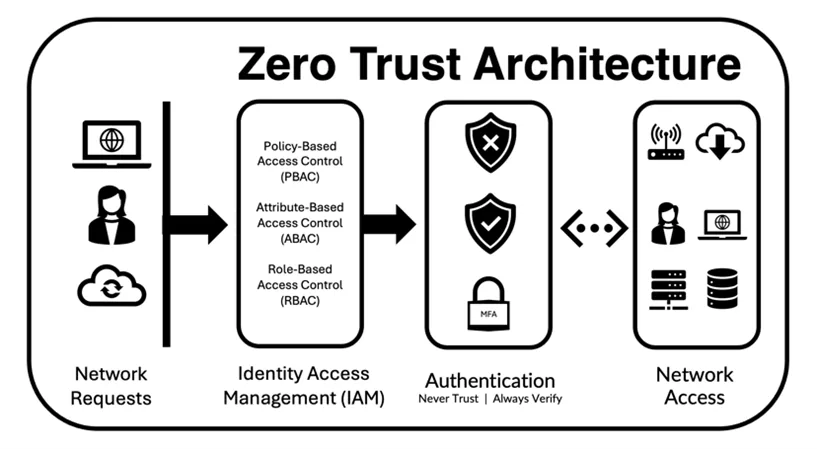

Implementasi Zero Trust Architecture (ZTA) – “Never Trust, Always Verify”

Model keamanan berbasis perimeter yang bersifat tradisional semakin ditinggalkan. Zero Trust Architecture (ZTA) menjadi pendekatan utama dalam meningkatkan keamanan cloud dengan prinsip “never trust, always verify”.

Apa Itu Zero Trust Architecture?

Zero Trust adalah paradigma keamanan yang mengasumsikan bahwa tidak ada entitas – baik di dalam maupun di luar jaringan – yang dapat dipercaya secara otomatis. Setiap akses harus diverifikasi terlebih dahulu.

Mengapa Zero Trust Penting untuk Cloud Perusahaan?

Zero Trust diperkirakan akan semakin luas diterapkan hingga 2026. Organisasi dituntut menerapkan verifikasi berkelanjutan (continuous trust validation) untuk menghadapi ancaman yang semakin dinamis. Akses ke sistem tidak hanya diverifikasi saat login, tetapi terus dievaluasi berdasarkan konteks dan user behaviour.

Komponen Utama Zero Trust Architecture

Berdasarkan 2025 State of Cloud Security Report, implementasi ZTA mencakup:

1. Verifikasi Eksplisit

- Autentikasi dan otorisasi dilakukan berdasarkan semua titik data yang tersedia

- Tidak ada asumsi kepercayaan implisit

- Setiap permintaan akses diperlakukan sebagai potensi ancaman

2. Micro-Segmentation

- Membatasi akses pengguna dengan pendekatan Just-In-Time (JIT)

- Just-Enough-Access (JEA) untuk meminimalkan hak akses

- Kebijakan berbasis risiko yang adaptif

3. Continuous Monitoring

- Pemantauan aktivitas pengguna secara real-time

- Deteksi anomali perilaku

- Respons otomatis terhadap ancaman

Langkah Implementasi Zero Trust di Cloud Perusahaan

✅ Tahap 1: Identifikasi Aset Kritikal

- Petakan semua data sensitif di cloud

- Klasifikasikan berdasarkan tingkat sensitivitas

- Tentukan siapa yang memerlukan akses

✅ Tahap 2: Implementasi Multi-Factor Authentication (MFA)

- Wajibkan MFA untuk semua akses cloud

- Gunakan authenticator apps atau hardware tokens

- Terapkan conditional access policies

✅ Tahap 3: Least Privilege Access

- Berikan hak akses minimal yang diperlukan

- Tinjau dan audit akses secara berkala

- Hapus akses yang tidak digunakan

✅ Tahap 4: Network Segmentation

- Pisahkan workload berdasarkan fungsi

- Gunakan Virtual Private Cloud (VPC)

- Terapkan network policies yang ketat

✅ Tahap 5: Continuous Monitoring & Analytics

- Implementasi Security Information and Event Management (SIEM)

- Gunakan AI untuk deteksi anomali

- Buat incident response plan

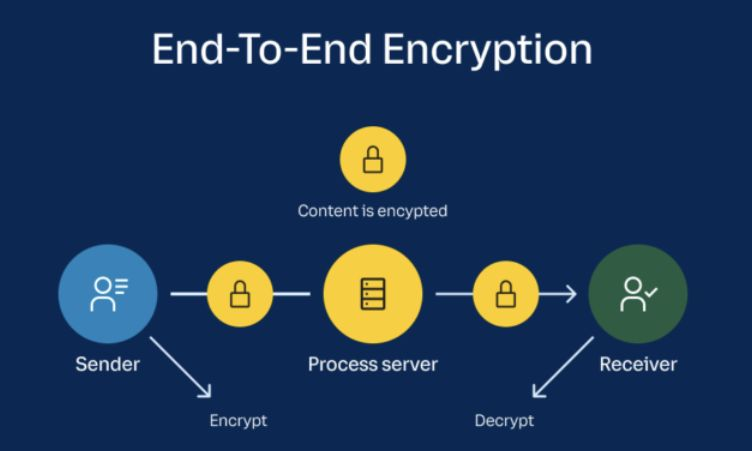

Enkripsi Data End-to-End dan Pengelolaan Kunci yang Aman

Enkripsi adalah pertahanan lapis pertama dalam melindungi data cloud dari akses tidak sah. Namun, enkripsi saja tidak cukup – pengelolaan kunci enkripsi yang aman sama pentingnya.

Tiga Layer Enkripsi yang Harus Diterapkan

1. Enkripsi Data at Rest (Data yang Tersimpan)

Data yang disimpan di cloud harus dienkripsi menggunakan standar enkripsi kuat seperti AES-256. Ini memastikan bahwa meskipun penyerang berhasil mengakses storage, data tetap tidak dapat dibaca tanpa kunci dekripsi.

Praktik Terbaik:

- Aktifkan enkripsi otomatis di cloud storage

- Gunakan customer-managed encryption keys (CMEK)

- Rotasi kunci enkripsi secara berkala

- Pisahkan kunci enkripsi dari data

2. Enkripsi Data in Transit (Data yang Ditransmisikan)

Data yang disimpan di cloud tidak hanya rentan terhadap peretasan, tetapi juga kehilangan data akibat kegagalan sistem atau kesalahan manusia. Enkripsi data saat transit melindungi dari serangan man-in-the-middle.

Praktik Terbaik:

- Gunakan TLS/SSL untuk semua koneksi cloud

- Implementasi VPN untuk akses remote

- Disable protokol lama yang tidak aman (seperti TLS 1.0/1.1)

- Gunakan certificate pinning untuk aplikasi mobile

3. Enkripsi Data in Use (Data yang Diproses)

Confidential computing menjadi penting pada tahun 2025. Teknologi ini dapat melindungi data saat sedang diproses, bukan saat disimpan atau dikirim saja. Dengan Trusted Execution Environment (TEE) berbasis hardware, data dan aplikasi dilindungi dalam lingkungan yang aman dan terisolasi.

Pengelolaan Kunci Enkripsi (Key Management)

Tantangan Umum:

- Kunci enkripsi yang tersimpan bersamaan dengan data terenkripsi

- Tidak ada rotasi kunci secara berkala

- Akses ke kunci tidak dibatasi dengan ketat

Solusi Terbaik:

✅ Gunakan Hardware Security Module (HSM)

- Simpan kunci master di HSM yang terpisah

- Lindungi kunci dengan kontrol fisik dan logical

- Gunakan FIPS 140-2 Level 3 certified HSM

✅ Implementasi Key Management Service (KMS)

- Centralized key management

- Automatic key rotation

- Audit trail untuk semua akses kunci

- Integration dengan cloud provider KMS (AWS KMS, Azure Key Vault, Google Cloud KMS)

✅ Bring Your Own Key (BYOK)

- Kontrol penuh atas kunci enkripsi

- Kunci disimpan di infrastructure sendiri

- Dapat revoke akses kapan saja

Checklist Enkripsi Cloud

- [ ] Semua data at rest dienkripsi dengan AES-256 minimum

- [ ] TLS 1.3 untuk semua komunikasi cloud

- [ ] Kunci enkripsi disimpan terpisah dari data

- [ ] Rotasi kunci otomatis setiap 90 hari

- [ ] HSM atau KMS untuk key management

- [ ] Audit trail untuk semua operasi kunci

- [ ] Backup kunci enkripsi di lokasi terpisah

- [ ] Dokumentasi prosedur pemulihan kunci

Audit Keamanan Berkala dan Vulnerability Assessment

Audit keamanan berkala adalah langkah penting untuk memastikan keamanan di cloud computing. Melalui audit, perusahaan dapat mengidentifikasi kelemahan dalam sistem keamanan mereka dan mengambil tindakan korektif sebelum terjadi pelanggaran data.

Mengapa Audit Keamanan Cloud Sangat Penting?

Kesalahan konfigurasi lingkungan cloud seringkali menjadi penyebab utama terjadinya kebocoran data. Tanpa audit berkala, kesalahan konfigurasi ini dapat tidak terdeteksi hingga terjadi insiden keamanan.

Statistik yang Mengkhawatirkan:

Risiko keamanan cloud diperkirakan akan terus meningkat hingga 2026. Tantangan utama tidak selalu berasal dari celah teknologi, tetapi dari kesalahan konfigurasi, kontrol akses yang lemah, serta penggunaan API yang tidak aman.

Jenis-jenis Audit Keamanan Cloud

1. Vulnerability Assessment (Penilaian Kerentanan)

Vulnerability assessment adalah proses sistematis untuk mengidentifikasi, mengkuantifikasi, dan memprioritaskan kerentanan dalam sistem cloud.

Tools yang Direkomendasikan:

- Nessus for Cloud

- Qualys Cloud Platform

- Rapid7 InsightVM

- Tenable.io

Frekuensi yang Disarankan:

- Scan otomatis: Mingguan

- Comprehensive assessment: Bulanan

- Deep-dive analysis: Quarterly

2. Penetration Testing (Tes Penetrasi)

Penetration testing adalah simulasi serangan siber untuk mengidentifikasi kerentanan yang dapat dieksploitasi.

Scope Penetration Testing Cloud:

- Cloud infrastructure testing

- Application security testing

- API security testing

- Cloud configuration review

- Social engineering testing

Tahapan Penetration Testing:

Phase 1: Planning & Reconnaissance

- Definisikan scope dan objectives

- Gather intelligence tentang target system

- Identifikasi potential attack vectors

Phase 2: Scanning & Enumeration

- Port scanning dan service discovery

- Vulnerability scanning

- Network mapping

Phase 3: Exploitation

- Attempt to exploit identified vulnerabilities

- Gain unauthorized access

- Privilege escalation

Phase 4: Post-Exploitation & Reporting

- Assess data that can be accessed

- Maintain access (dalam controlled environment)

- Document findings dan recommendations

3. Compliance Audit

Pemerintah dan regulator pada tahun 2025 meningkatkan aturan terkait keamanan cloud, terutama di Indonesia. Regulasi yang mengatur hal ini meliputi Undang-Undang (UU) ITE, UU PDP, dan Peraturan Pemerintah (PP).

Regulasi yang Harus Dipatuhi:

UU PDP (Undang-Undang Perlindungan Data Pribadi):

- Mewajibkan penyelenggara layanan cloud menjaga privasi dan keamanan data pelanggan

- Memberikan hak pengguna untuk mengakses, mengubah, atau menghapus data

- Mewajibkan melaporkan insiden kebocoran data dalam waktu 72 jam

UU ITE (Informasi dan Transaksi Elektronik):

- Mengatur penyelenggaraan sistem elektronik dan transaksi elektronik di Indonesia

- Mewajibkan penyelenggara sistem elektronik menjamin keamanan informasi

ISO 27001 Certification:

- Standar internasional untuk information security management

- Diperlukan untuk kredibilitas perusahaan

- Meningkatkan kepercayaan klien

Langkah-langkah Implementasi Audit Berkala

✅ Step 1: Buat Schedule Audit yang Konsisten

| Jenis Audit | Frekuensi | PIC |

| Automated Vulnerability Scan | Weekly | Security Team |

| Manual Configuration Review | Monthly | Cloud Architect |

| Penetration Testing | Quarterly | External Vendor |

| Compliance Audit | Annually | Legal & Compliance |

✅ Step 2: Dokumentasi dan Tracking

Logging aktivitas pengguna dan sistem secara rinci untuk jejak audit yang valid sangat penting dalam proses audit cloud.

Yang Harus Didokumentasikan:

- Semua findings dari audit

- Remediation actions yang diambil

- Timeline perbaikan

- Re-test results

- Lessons learned

✅ Step 3: Prioritisasi Berdasarkan Risiko

Critical (Fix Immediately):

- Kerentanan yang dapat dieksploitasi secara remote

- Data sensitif yang terekspos

- Credential yang bocor

High (Fix dalam 7 hari):

- Misconfiguration yang membuka celah keamanan

- Outdated software dengan known vulnerabilities

- Weak access controls

Medium (Fix dalam 30 hari):

- Security best practice violations

- Missing security patches

- Incomplete logging

Low (Fix dalam 90 hari):

- Optimization opportunities

- Documentation gaps

- Minor configuration issues

✅ Step 4: Continuous Improvement

- Review audit findings untuk identify patterns

- Update security policies berdasarkan lessons learned

- Training untuk team berdasarkan findings

- Benchmark dengan industry standards

Tools untuk Audit Keamanan Cloud

Cloud Security Posture Management (CSPM):

- Prisma Cloud (Palo Alto Networks)

- CloudGuard (Check Point)

- Dome9 (Check Point)

- Fugue

Cloud Infrastructure Entitlement Management (CIEM):

- CloudKnox (Microsoft)

- Ermetic

- SailPoint

Cloud Workload Protection Platform (CWPP):

- Aqua Security

- Sysdig Secure

- Twistlock (Palo Alto Networks)

Implementasi Identity and Access Management (IAM) yang Ketat

Pengelolaan akses merupakan hal pertama pada urutan risiko keamanan cloud computing. Memiliki akses yang bebas ke dalam sumber informasi merupakan kunci akses menuju jantung suatu perusahaan, yang rentan disusupi dan diserang oleh para peretas.

Prinsip Least Privilege Access

Apa Itu Least Privilege?

Least Privilege adalah prinsip keamanan yang menyatakan bahwa user, program, atau proses harus hanya memiliki akses minimum yang diperlukan untuk menjalankan fungsinya.

Contoh Implementasi:

❌ Yang SALAH:

- Semua developer memiliki admin access ke production environment

- Marketing team dapat akses database pelanggan tanpa pembatasan

- Contractor memiliki akses yang sama dengan full-time employee

✅ Yang BENAR:

- Developer hanya memiliki read access ke production, write access hanya untuk deployment

- Marketing team hanya dapat akses data yang diperlukan untuk campaign specific

- Contractor mendapat temporary access yang expire setelah project selesai

Role-Based Access Control (RBAC)

Definisi Role yang Jelas:

1. Admin Roles:

- Super Admin: Full access (hanya untuk CTO/CIO)

- Cloud Admin: Manage cloud infrastructure

- Security Admin: Manage security policies dan monitoring

2. Developer Roles:

- Senior Developer: Deploy ke staging dan production (dengan approval)

- Developer: Deploy ke development environment saja

- Junior Developer: Read-only access ke production

3. Business Roles:

- Manager: Access to reports dan analytics

- Staff: Access to specific applications

- External Auditor: Temporary read-only access

Multi-Factor Authentication (MFA) – Wajib untuk Semua Akses

Langkah-langkah pencegahan agar perusahaan senantiasa aman dari serangan penyusup siber antara lain: Gunakan multi-factor authentication. Selain password biasa, tiap pengguna menerima password yang hanya dapat sekali digunakan (single-use key) pada perangkat mereka. Sehingga apabila terjadi percobaan pembobolan akun, para pengguna segera menerima notifikasi peringatan.

Jenis-jenis MFA:

1. Something You Know (Knowledge Factor):

- Password

- PIN

- Security questions

2. Something You Have (Possession Factor):

- SMS OTP (kurang aman – rentan SIM swap)

- Authenticator app (Google Authenticator, Microsoft Authenticator)

- Hardware token (YubiKey, Titan Security Key)

3. Something You Are (Inherence Factor):

- Fingerprint

- Face recognition

- Voice recognition

Best Practice MFA Implementation:

✅ Tingkat 1: MFA untuk Semua User

- Wajibkan MFA untuk login portal cloud

- Tidak ada exception untuk level apapun

- Re-authentication untuk sensitive operations

✅ Tingkat 2: Context-Aware Authentication

- Location-based authentication

- Device-based authentication

- Behavior-based authentication

- Risk-based step-up authentication

✅ Tingkat 3: Phishing-Resistant MFA

- FIDO2/WebAuthn

- Hardware security keys

- Certificate-based authentication

- Biometric dengan liveness detection

Zero Standing Privileges (ZSP)

Salah satu pendekatan kunci adalah implementasi Zero Standing Privilege (ZSP), di mana tidak ada hak akses permanen yang diberikan.

Bagaimana ZSP Bekerja:

Traditional Approach (Berisiko):

User → Permanent Admin Access → Can access anytime

Zero Standing Privileges (Aman):

User → Request Access → Approval → Temporary Access (4 jam) → Auto Revoke

Implementasi ZSP:

1. Just-In-Time (JIT) Access:

- User request access saat dibutuhkan

- Automated approval untuk routine tasks

- Manual approval untuk critical operations

- Access automatically expires

2. Just-Enough-Access (JEA):

- Granular permissions

- Task-specific access

- No blanket admin rights

3. Access Request Workflow:

Step 1: User submits access request

↓

Step 2: Automated risk assessment

↓

Step 3: Manager/Security team approval

↓

Step 4: Temporary access granted (with expiration)

↓

Step 5: Activity logging dan monitoring

↓

Step 6: Auto-revoke after time limit

↓

Step 7: Access review dan audit

Centralized Identity Management

Penggunaan teknologi lintas platform memungkinkan manajemen identitas dan akses yang lebih konsisten, penerapan kebijakan keamanan yang seragam, serta pengumpulan data audit yang kredibel.

Benefits of Centralized IAM:

1. Single Source of Truth:

- One identity directory untuk semua systems

- Consistent user provisioning/deprovisioning

- Centralized policy management

2. Simplified User Experience:

- Single Sign-On (SSO) untuk all applications

- One password untuk all systems

- Self-service password reset

3. Enhanced Security:

- Consistent security policies

- Centralized monitoring dan alerting

- Easier compliance audit

Tools untuk Centralized IAM:

- Cloud-Native: AWS IAM, Azure AD, Google Cloud Identity

- Third-Party: Okta, Auth0, OneLogin, Ping Identity

- Open Source: Keycloak, FreeIPA

Audit dan Review Akses Berkala

Quarterly Access Review:

✅ Review User Accounts:

- Identifikasi dormant accounts (tidak digunakan >90 hari)

- Disable atau delete inactive users

- Verify bahwa mantan karyawan sudah dihapus

✅ Review Permissions:

- Apakah user masih memerlukan akses yang dimiliki?

- Apakah ada privilege creep (akumulasi permissions)?

- Remove excessive permissions

✅ Review Service Accounts:

- Service accounts dengan permissions terlalu luas

- API keys yang tidak expire

- Rotate credentials secara berkala

Automated Access Governance:

- Automated access certification campaigns

- Self-service access requests

- Policy-based access approval

- Anomaly detection untuk unusual access patterns

Backup Data Terenkripsi dan Disaster Recovery Plan

Backup adalah pertahanan terakhir saat semua lapis keamanan lain gagal. Memiliki backup yang aman dan recovery plan yang tested dapat menyelamatkan perusahaan dari kehancuran akibat ransomware atau data loss.

3-2-1-1-0 Backup Rule

Aturan backup modern yang direkomendasikan untuk cloud environment:

3 Copies of Data:

- 1 Production copy

- 2 Backup copies

2 Different Media Types:

- Cloud storage (object storage)

- Local storage atau tape backup

1 Offsite Backup:

- Geographic separation dari production

- Different availability zone atau region

- Protection dari natural disasters

1 Offline/Immutable Backup:

- Air-gapped backup yang tidak dapat diubah

- Protection dari ransomware

- Compliance requirement untuk certain industries

0 Errors in Recovery Testing:

- Regular recovery drills

- Verify backup integrity

- Document recovery procedures

Enkripsi Backup Data

Mengapa Backup Harus Dienkripsi:

Backup data sering mengandung snapshot lengkap dari production data. Jika backup tidak dienkripsi:

- Penyerang dapat mengakses historical data

- Compliance violations (GDPR, PDP)

- Insider threat dapat copy backup

Best Practices:

✅ Encryption at Rest:

- Enkripsi semua backup dengan AES-256

- Gunakan different encryption keys dari production

- Store keys di secure key management system

✅ Encryption in Transit:

- TLS/SSL untuk backup transfers

- Encrypted replication untuk geo-redundant backups

✅ Access Control:

- Separate permissions untuk backup management

- MFA required untuk backup restoration

- Audit trail untuk semua backup operations

Backup Strategy untuk Cloud

1. Application-Level Backup:

Database Backup:

- Automated daily snapshots

- Point-in-time recovery capability

- Transaction log backups untuk minimal data loss

- Test restoration regularly

Application State:

- Configuration backups

- Container images

- Infrastructure as Code (IaC) templates

2. Volume-Level Backup:

Block Storage Snapshots:

- Incremental snapshots untuk efficiency

- Cross-region replication

- Snapshot lifecycle policies

3. Object Storage Backup:

Versioning:

- Enable versioning untuk all buckets

- Lifecycle policies untuk old versions

- MFA delete protection

Cross-Region Replication:

- Automatic replication ke different region

- Protection dari regional outages

- Compliance dengan data residency requirements

Disaster Recovery Plan (DRP)

Memasuki 2026, pendekatan keamanan siber tidak lagi berfokus pada mencegah semua serangan, melainkan pada cyber resilience saat serangan berhasil menembus sistem.

Komponen Disaster Recovery Plan:

1. Recovery Time Objective (RTO):

- Berapa lama downtime yang acceptable?

- Critical Systems: RTO 1-4 jam

- Important Systems: RTO 24 jam

- Normal Systems: RTO 72 jam

2. Recovery Point Objective (RPO):

- Berapa banyak data loss yang acceptable?

- Critical Data: RPO 15 menit (continuous replication)

- Important Data: RPO 1 jam (hourly backups)

- Normal Data: RPO 24 jam (daily backups)

3. Business Impact Analysis (BIA):

Identifikasi dan prioritize:

- Critical business processes

- Dependencies antar systems

- Financial impact dari downtime

- Regulatory requirements

4. Recovery Strategies:

Hot Site (RTO: Minutes to Hours):

- Duplicate production environment

- Real-time data replication

- Paling mahal, tapi recovery tercepat

- Untuk mission-critical applications

Warm Site (RTO: Hours to Days):

- Partial infrastructure ready

- Data restored from backups

- Balance cost dan recovery time

- Untuk important applications

Cold Site (RTO: Days to Weeks):

- Basic infrastructure saja

- Recovery dari backups

- Paling murah

- Untuk non-critical applications

Testing Recovery Plan

Jangan Tunggu Bencana Datang!

Banyak organisasi mulai beralih ke incident response yang terotomatisasi, di mana deteksi, analisis, dan respons awal dapat dilakukan dalam hitungan menit, bukan jam atau hari.

Types of DR Testing:

1. Tabletop Exercise:

- Frequency: Quarterly

- Team walkthrough skenario disaster

- Discuss response procedures

- Identify gaps dalam plan

- Low cost, low risk

2. Simulation Test:

- Frequency: Semi-annually

- Simulate failure scenarios

- Test communication procedures

- No actual failover

- Moderate cost, low risk

3. Parallel Test:

- Frequency: Annually

- Bring up DR environment

- Verify dapat handle production load

- Production tetap running

- Moderate cost, moderate risk

4. Full Failover Test:

- Frequency: Annually (minimum)

- Complete switch to DR site

- Validate all systems dan data

- Real production failover

- High cost, higher risk – tapi necessary!

DR Testing Checklist:

- [ ] Document test scenarios dan expected results

- [ ] Notify all stakeholders sebelum testing

- [ ] Test dengan realistic data volumes

- [ ] Measure actual RTO dan RPO achieved

- [ ] Identify dan document issues

- [ ] Update DR plan based on findings

- [ ] Train new team members

- [ ] Verify contact information up-to-date

Incident Response untuk Data Breach

Jika Terjadi Kebocoran Data:

Phase 1: Detection & Analysis (0-2 jam)

- Identifikasi scope dari breach

- Isolate affected systems

- Preserve evidence untuk forensics

- Activate incident response team

Phase 2: Containment (2-24 jam)

- Stop data exfiltration

- Revoke compromised credentials

- Block attacker access

- Assess damage

Phase 3: Eradication (1-7 hari)

- Remove malware atau backdoors

- Patch vulnerabilities

- Strengthen security controls

- Reset all potentially compromised credentials

Phase 4: Recovery (Varies)

- Restore dari backup jika diperlukan

- Bring systems back online

- Monitor untuk re-infection

- Gradual return to normal operations

Phase 5: Lessons Learned (Setelah recovery)

- Post-incident review

- Update security policies

- Improve detection capabilities

- Training untuk prevent recurrence

Phase 6: Regulatory Reporting Mewajibkan penyelenggara cloud untuk melaporkan insiden kebocoran data dalam waktu 72 jam.

- Notify authorities (BSSN, OJK, dll)

- Notify affected customers

- Prepare public statement jika diperlukan

- Compliance dengan UU PDP

Baca Juga Blockchain Amankan Dokumen Digital Selamanya 2026

FAQ: Pertanyaan Umum tentang Keamanan Cloud Perusahaan

1. Apakah cloud computing aman untuk menyimpan data perusahaan yang sensitif?

Ya, cloud computing dapat sangat aman jika dikonfigurasi dengan benar. Perusahaan penyedia layanan cloud terus memperkuat fitur keamanan dengan enkripsi yang lebih canggih, solusi deteksi ancaman berbasis AI, serta pemulihan data otomatis untuk mengurangi dampak dari serangan siber. Namun, keamanan cloud adalah tanggung jawab bersama (shared responsibility model) antara penyedia cloud dan pengguna. Perusahaan harus menerapkan 5 cara yang telah dibahas dalam artikel ini untuk memaksimalkan keamanan.

2. Berapa biaya yang diperlukan untuk mengamankan cloud perusahaan?

Biaya keamanan cloud bervariasi tergantung ukuran infrastruktur dan tingkat keamanan yang diperlukan. Namun, investasi dalam keamanan cloud jauh lebih murah dibandingkan biaya recovery dari data breach. Biaya serangan siber akan mencapai $10,5 triliun per tahun pada 2025. Budget typical untuk SME berkisar 5-10% dari total IT budget, sementara enterprise dapat mencapai 15-20%.

3. Apakah perusahaan kecil juga perlu menerapkan keamanan cloud yang ketat?

Absolut! Sepanjang semester pertama 2024, tercatat 2,49 miliar serangan siber di Indonesia, dengan rata-rata 158 serangan per detik. Penyerang tidak membedakan ukuran perusahaan. Small business bahkan sering menjadi target karena dianggap memiliki keamanan yang lebih lemah. Implementasi dapat dilakukan secara bertahap sesuai budget.

4. Bagaimana cara memilih penyedia cloud yang aman untuk perusahaan?

Pertimbangkan faktor-faktor berikut:

- Compliance certifications (ISO 27001, SOC 2, dll)

- Data residency (apakah data center di Indonesia untuk comply dengan regulasi lokal)

- Security features yang ditawarkan (encryption, DDoS protection, IAM, dll)

- SLA dan uptime guarantee

- Incident response track record

- Transparency dalam security practices

Penyedia cloud terpercaya seperti AWS, Google Cloud, Microsoft Azure, dan provider lokal seperti BiznetGio, CBN Cloud, atau Indonesian Cloud memiliki sertifikasi keamanan yang memadai.

5. Apa regulasi keamanan cloud yang berlaku di Indonesia?

Regulasi yang mengatur keamanan cloud di Indonesia meliputi Undang-Undang (UU) ITE, UU PDP, dan Peraturan Pemerintah (PP). Regulasi ini mewajibkan:

- Penyelenggara layanan cloud untuk menjaga privasi dan keamanan data pelanggan

- Memberikan hak pengguna untuk mengakses, mengubah, atau menghapus data

- Melaporkan insiden kebocoran data dalam waktu 72 jam

- Untuk layanan publik, penempatan data center di Indonesia

6. Seberapa sering perusahaan harus melakukan audit keamanan cloud?

Berdasarkan best practices industri:

- Automated vulnerability scanning: Weekly

- Manual configuration review: Monthly

- Penetration testing: Quarterly

- Compliance audit: Annually

Untuk industri yang highly regulated (finance, healthcare), frekuensi dapat lebih sering.

7. Apakah backup cloud sudah cukup atau perlu backup tambahan di tempat lain?

Backup cloud saja tidak cukup! Implementasikan 3-2-1-1-0 backup rule:

- 3 copies data (production + 2 backups)

- 2 different media types

- 1 offsite backup (different geographic location)

- 1 offline/immutable backup (protection dari ransomware)

- 0 errors in recovery testing

Ini memastikan data dapat dipulihkan dalam berbagai skenario disaster.

Action Plan Keamanan Cloud Perusahaan 2026

Ancaman terhadap keamanan cloud terus meningkat dengan rata-rata 13,7 juta serangan per hari di Indonesia, namun dengan menerapkan 5 cara ampuh yang telah kita bahas, perusahaan Anda dapat secara signifikan mengurangi risiko kebocoran data.

Ringkasan 5 Cara Ampuh:

1. Zero Trust Architecture – “Never trust, always verify” dengan verifikasi berkelanjutan untuk setiap akses

2. Enkripsi End-to-End – Proteksi data at rest, in transit, dan in use dengan key management yang aman

3. Audit Berkala – Vulnerability assessment, penetration testing, dan compliance audit untuk identifikasi kelemahan sebelum dieksploitasi

4. IAM yang Ketat – Least privilege, RBAC, MFA wajib, dan Zero Standing Privileges untuk kontrol akses maksimal

5. Backup & DR Plan – 3-2-1-1-0 backup rule dengan recovery testing berkala untuk cyber resilience

Mulai Dari Mana?

Jika Anda baru memulai, prioritaskan langkah-langkah ini:

Minggu 1-2:

- Enable MFA untuk semua akses cloud

- Audit user access dan remove excessive permissions

- Enable encryption at rest untuk all storage

Minggu 3-4:

- Setup automated backup dengan enkripsi

- Implementasi basic vulnerability scanning

- Document critical systems dan dependencies

Bulan 2-3:

- Deploy comprehensive monitoring dan alerting

- Conduct penetration testing (internal atau hire vendor)

- Create dan test disaster recovery plan

Bulan 4-6:

- Implementasi full Zero Trust Architecture

- Setup centralized IAM dengan SSO

- Establish regular audit schedule

- Train team tentang security best practices

Keamanan Cloud adalah Journey, Bukan Destination

Memasuki 2026, pendekatan keamanan siber tidak lagi berfokus pada mencegah semua serangan, melainkan pada cyber resilience. Threat landscape terus berevolusi, dan strategi keamanan Anda harus adaptive.

Continuous improvement adalah kunci:

- Stay updated dengan latest security threats

- Regularly review dan update security policies

- Invest dalam training team

- Foster security-aware culture

- Collaborate dengan security community

Ingat: Indonesia berada dalam 10 negara dengan kebocoran data terbesar di dunia dengan 94,22 juta data yang bocor dalam empat tahun terakhir. Jangan biarkan perusahaan Anda menjadi statistik berikutnya.

Ambil tindakan hari ini untuk mengamankan cloud perusahaan Anda. Keamanan data adalah investasi, bukan biaya – dan masa depan bisnis Anda bergantung padanya.

Artikel ini disusun berdasarkan riset mendalam terhadap best practices keamanan cloud enterprise dan regulasi yang berlaku di Indonesia. Semua data dan statistik yang disajikan bersumber dari publikasi resmi lembaga pemerintah (OJK, BSSN), perusahaan cybersecurity terkemuka (CrowdStrike, Surfshark, Cybersecurity Ventures), dan media teknologi terpercaya (ManageEngine, Bloomberg Technoz, Katadata).

Disclaimer: Informasi dalam artikel ini akurat per tanggal publikasi (30 Januari 2026). Landscape keamanan siber berubah dengan cepat – selalu konsultasikan dengan profesional cybersecurity untuk implementasi spesifik di organisasi Anda.

Sumber Referensi

Artikel ini disusun berdasarkan data dari sumber-sumber berikut:

- OJK (Otoritas Jasa Keuangan) – Risk and Governance Summit 2024: Data kebocoran 94,22 juta data penduduk Indonesia

- ManageEngine – 6+ Tren Cybersecurity 2026 di Indonesia: Data 2,49 miliar serangan siber semester pertama 2024

- CrowdStrike – Kenaikan 110% serangan terhadap infrastruktur cloud 2023-2024

- Cybersecurity Ventures – Proyeksi biaya serangan siber $10,5 triliun per tahun 2025

- Surfshark – Indonesia negara ke-8 dengan kebocoran data terbesar global Januari 2020-2024

- Bloomberg Technoz – Proyeksi pasar cloud Indonesia USD2,07 miliar (2024) ke USD2,49 miliar (2025)

- 2025 State of Cloud Security Report – Best practices Zero Trust Architecture dan trend keamanan cloud 2025

- CBN Cloud – Tantangan keamanan cloud 2025 dan implementasi best practices

- SIP Law Firm – Regulasi cloud computing di Indonesia (UU ITE, UU PDP, PP)

- Sibermate – Aturan keamanan cloud untuk melindungi data dari ancaman